Alerta crítica

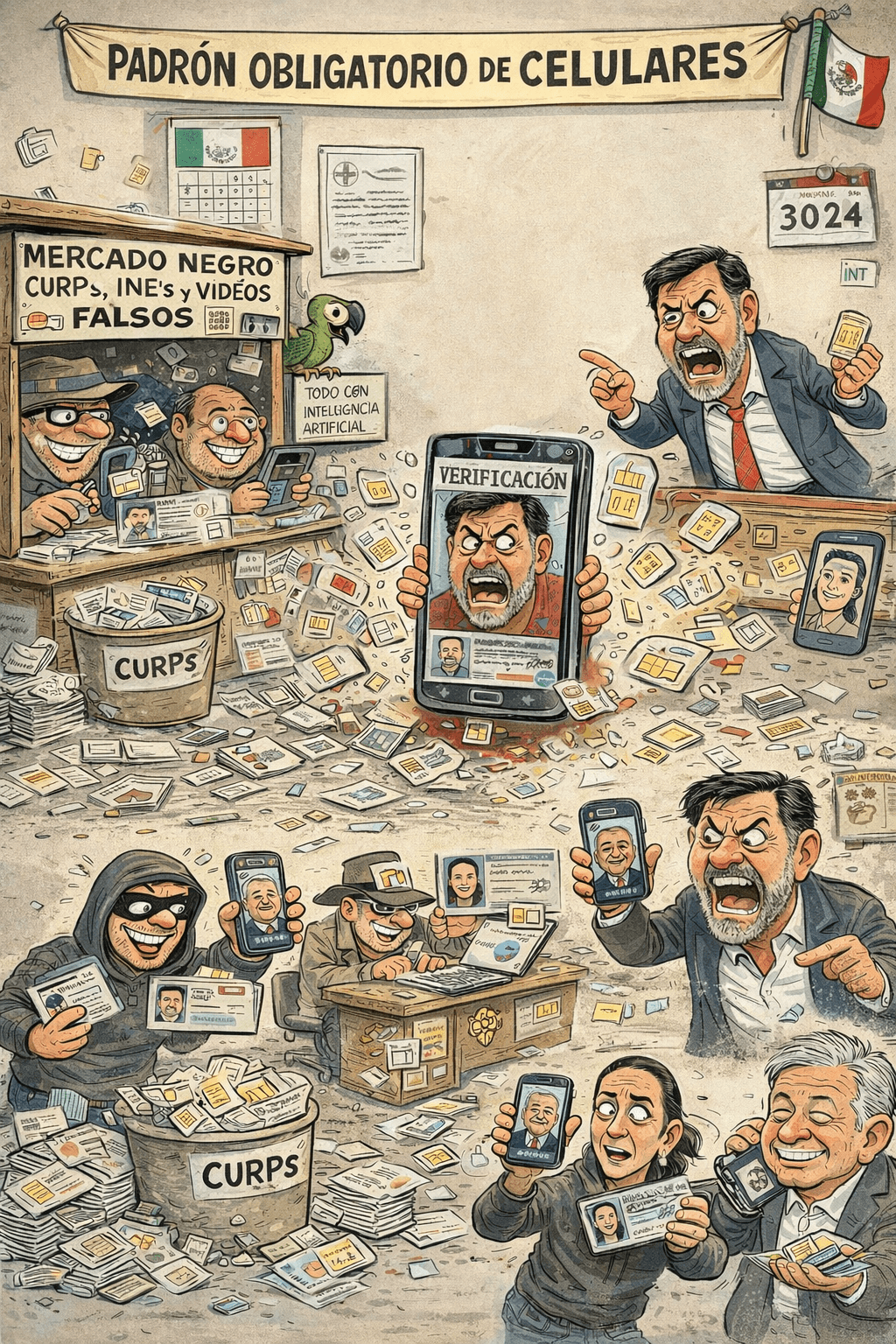

A solo días de iniciar el registro obligatorio de líneas telefónicas, comenzaron a circular pruebas contundentes de una falla crítica: cualquiera puede registrar una línea usando los datos de otra persona.

No hablamos de un exploit sofisticado. Hablamos de suplantación básica de identidad, al alcance de cualquiera con acceso a internet.

Qué está pasando realmente

Usuarios en canales de WhatsApp y Telegram han demostrado que es posible:

- Usar CURP e INE obtenidos de fuentes públicas

- Presentar videos generados con inteligencia artificial

- "Brincar" la verificación facial del sistema

- Registrar líneas sin el consentimiento del titular real

El caso más visible fue el del senador Gerardo Fernández Noroña, pero no es único. También se reportó el uso de datos de figuras públicas como AMLO y Claudia Sheinbaum.

El mensaje es devastador: si pueden hacerlo con ellos, pueden hacerlo contigo.

El fallo técnico de fondo

El problema no es "la IA". El problema no es "la gente". El problema es el diseño del sistema.

El padrón se apoya en tres errores clásicos:

1. Verificación facial sin prueba de vida real

Si el sistema acepta:

- Videos pregrabados

- Deepfakes

- Capturas de pantalla

Entonces no es prueba de vida, es solo reconocimiento facial decorativo.

2. Identidad sin control de contexto

El sistema no valida:

- Dispositivo

- Sesión

- Riesgo

- Reintentos

- Señales de fraude

Eso convierte el registro en un trámite ciego, no en un proceso de identidad.

3. Confundir resguardo de datos con verificación de identidad

El gobierno insiste en que los datos están protegidos por la Ley de Protección de Datos Personales.

Eso no sirve de nada si:

- No sabes quién se está registrando

- No puedes demostrar consentimiento

- No puedes evitar la suplantación

La protección legal no reemplaza la validación técnica.

El resultado: un padrón que amplifica el fraude

La ironía es brutal.

Una ley creada para combatir:

- Extorsión

- Delitos telefónicos

- Uso anónimo de líneas

Está creando:

- Identidades falsas

- Líneas registradas a terceros

- Riesgo legal para ciudadanos inocentes

No reduce el crimen. Redistribuye el riesgo hacia la población.

Cómo se evita este desastre

La suplantación que estamos viendo no es inevitable. Es evitable si el sistema se diseña correctamente desde el inicio.

En JAAK abordamos el problema desde otro ángulo:

1. Prueba de vida activa y en tiempo real

No aceptamos videos, imágenes ni reproducciones.

La prueba de vida:

- Es dinámica

- Responde a estímulos en tiempo real

- Detecta deepfakes y replay attacks

Sin vida real, no hay identidad.

2. Identidad como proceso, no como trámite

La verificación no es un "check".

Se evalúan:

- Señales de riesgo

- Comportamiento

- Dispositivo

- Historial

- Coherencia biométrica

La identidad se construye, no se asume.

3. Evidencia, trazabilidad y no repudio

Cada validación genera:

- Evidencia técnica

- Sellado temporal

- Trazabilidad legal

Si alguien intenta suplantar:

- Se detecta

- Se bloquea

- Se documenta

Eso protege tanto al ciudadano como a la institución.

La lección que México no puede ignorar

Los sistemas de identidad no se improvisan. Menos aún cuando son obligatorios.

Si el registro:

- No valida vida real

- No detecta fraude

- No protege al usuario

Entonces no es un padrón, es una fábrica de problemas legales y reputacionales.

Conclusión

La identidad digital no se resuelve con decretos. Se resuelve con arquitectura, criterio y responsabilidad técnica.

Y lo que estamos viendo hoy es exactamente lo que pasa cuando eso falta.